GG修改器破解版下载地址:https://ghb2023zs.bj.bcebos.com/gg/xgq/ggxgq?GGXGQ

大家好,今天小编为大家分享关于root可以用gg修改器吗_gg修改器的root权限的内容,赶快来一起来看看吧。

点击上方”walkingcloud“关注

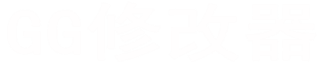

规则描述:在给定时间段内已停用的用户帐户可以自动禁用。建议在密码到期后 30 天内处于非活动状态的帐户被禁用。

审计描述:执行以下命令检查 INACTIVE 是否为 30 或更少:

useradd -D | grep INACTIVE

INACTIVE=30(或更少)

检查所有使用密码的用户是否将密码设置为在密码过期后的 30 天内停用:

egrep ^[^:]+:[^!*] /etc/shadow| egrep -v "^s*#|root" | awk -F: ’{print $1":"$7}’ | egrep -v ".*:(30|[1-2][0-9]|[1-9])#34;

检查是否输出为空

修改建议:执行以下命令

将默认密码不活动期限设置为 30 天:useradd -D -f 30

修改不合规用户的用户参数:chage –inactive 30

useradd -D -f 30

chage --inactive 30 centos

useradd -D | grep INACTIVE

egrep ^[^:]+:[^!*] /etc/shadow| egrep -v "^s*#|root" | awk -F: ’{print $1":"$7}’ | egrep -v ".*:(30|[1-2][0-9]|[1-9])#34;

例如添加一下centos用户用于测试

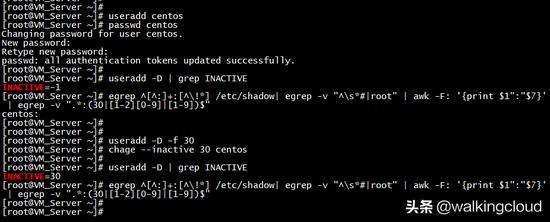

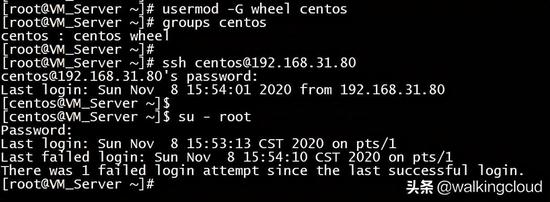

规则描述:使用 PAM 认证模块进行 su 权限控制,禁止 wheel 组之外的用户使用 su – root 命令

审计描述:执行命令 cat /etc/pam.d/su,查看文件中是否存在如下配置:

auth sufficient pam_rootok.so 使用 pam_rootok.so 认证模块认证

auth required pam_wheel.so group=wheel 或 auth required pam_wheel.so use_uid 且配置了只允许 wheel 组的用户才能使用 su – root 命令

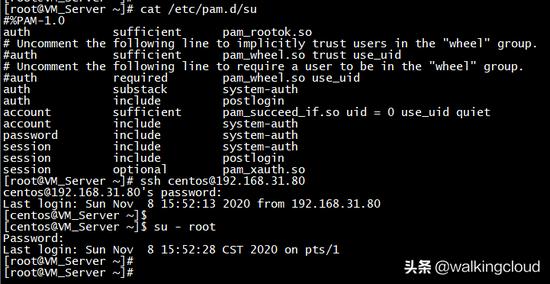

修改建议:修改或添加配置文件/etc/pam.d/su 的条目:auth sufficient pam_rootok.so auth required pam_wheel.so group=wheel 或 auth required pam_wheel.so use_uid

限制使用 su 命令的账户 说明:su 命令用于在不同账户之间切换。为了增强系统安全性,有必要对 su 命令的使用权进行控制,只允许 root 和 wheel 群组的账户使用 su 命令,限制其他账户使用。

修改前centos用户可以正常su – root

修改后

将centos用户加入到wheel组后也可以正常su – root

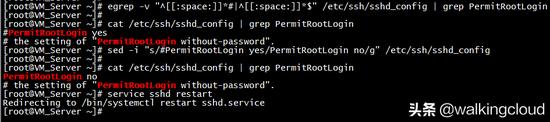

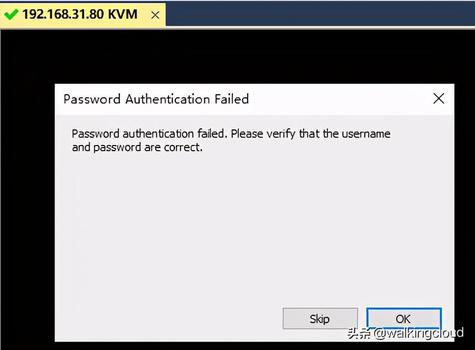

规则描述:拒绝 root 用户通过 ssh 协议远程登录且 ssh 协议版本为 2

审计描述:查看配置文件/etc/ssh/sshd_config 是否有以下配置:

egrep -v "^[[:space:]]_#|^[[:space:]]_#34; /etc/ssh/sshd_config | grep PermitRootLogin

(1)拒绝 root 用户通过 ssh 协议远程登录 PermitRootLogin no

(2)ssh 协议版本是否为 2 Protocol 2

修改建议:在文件/etc/ssh/sshd_config 添加如下配置:PermitRootLogin no Protocol 2

备注:PermitRootLogin 的默认值为 yes,Protocol 的默认值为 2

egrep -v "^[[:space:]]*#|^[[:space:]]*#34; /etc/ssh/sshd_config | grep PermitRootLogin

cat /etc/ssh/sshd_config | grep PermitRootLogin

sed -i "s/#PermitRootLogin yes/PermitRootLogin no/g" /etc/ssh/sshd_config

cat /etc/ssh/sshd_config | grep PermitRootLogin

service sshd restart

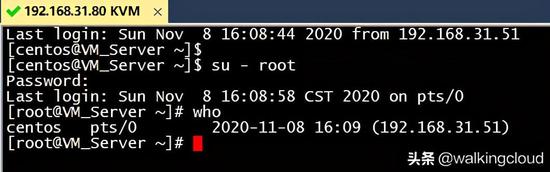

只能先用其它用户SSH登录再su – root

规则描述:AIDE 生产一个文件系统状态的快照,其中包括修改时间,权限和文件哈希值,然后可以其与文件系统的当前状态进行比较,以检测对系统的修改。

审计描述:检查 AIDE 是否安装,执行:rpm -q aide 2>/dev/null

修改建议:执行以下命令安装 AIDE:# yum install aide

AIDE:Advanced Intrusion Detection Environment,是一款入侵检测工具,主要用途是检查文档的完整性。AIDE 在本地构造了一个基准的数据库,一旦操作系统被入侵,可以通过对比基准数据库而获取文件变更记录,使用 aide.conf 作为其配置文档。AIDE 数据库能够保存文档的各种属性,包括:权限(permission)、索引节点序号(inode number)、所属用户(user)、所属用户组(group)、文档大小、最后修改时间(mtime)、创建时间(ctime)、最后访问时间(atime)、增加的大小连同连接数。

一旦出现 AIDE 监控的文件被篡改的情况,AIDE 会触发告警,通知管理员。AIDE 还能够使用下列算法:sha1、md5、rmd160、tiger,以密文形式建立每个文档的校验码或散列号

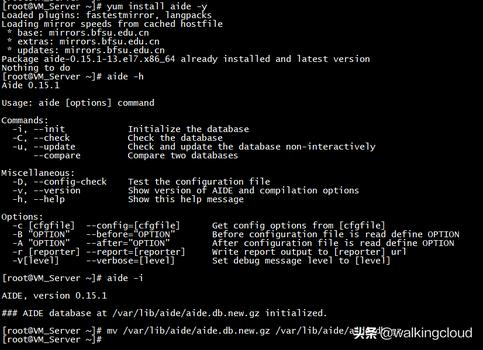

1).安装 aide

yum install aide -y

2).配置文件所在路径:/etc/aide.conf

3).对 AIDE 的配置文件进行检测:aide -D

4).aide -i 生成出初化数据库 ,初始化的时间会比较长,耐心等待下

5)根据/etc/aide.conf 生成的/var/lib/aide/aide.db.new.gz 文件需要重命名 为/var/lib/aide/aide.db.gz,以便让 AIDE 能读取它

mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz

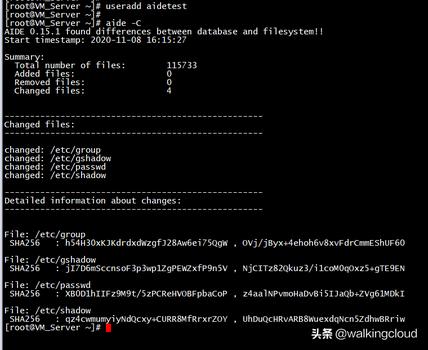

6)、测试 添加一个用户,aide -C 或者 aide –check

AIDE 的介绍可以参考 https:///article-4242-1.html

以上就是关于root可以用gg修改器吗_gg修改器的root权限的全部内容,感谢大家的浏览观看,如果你喜欢本站的文章可以CTRL+D收藏哦。

gg修改器最新版中文,小工具大作用gg修改器最新版中文 大小:17.80MB9,633人安装 在玩游戏的时候,大多数人都希望自己能够有所作为,并且获得成就感。然而有时候游戏……

下载

gg游戏修改器的下载链接,gg游戏修改器下载链接:高效、稳定、无病毒 大小:19.27MB9,141人安装 越来越多的玩家开始使用gg游戏修改器来增强游戏体验,比如修改游戏内货币数量、解锁……

下载

怎么样gg修改器免root_gg修改器可以 大小:9.75MB10,695人安装 大家好,今天小编为大家分享关于怎么样gg修改器免root_gg修改器可以的内容,赶快来……

下载

gg修改器最新官网,gg修改器最新官网让游戏更加好玩 大小:10.83MB9,268人安装 现在游戏市场越来越火热,玩游戏成为了许多人生活中的一部分。但有时候,玩游戏的过……

下载

gg修改器搜索中文,gg修改器:让游戏变得更加精彩 大小:13.41MB9,586人安装 随着电竞产业的不断发展,越来越多的游戏玩家们开始注重游戏操作和游戏体验,而 gg……

下载

最新gg修改器99.0版,最新gg修改器99.0版:修改游戏,追求极致游戏体验 大小:15.45MB9,396人安装 玩游戏最重要的是什么?当然是享受游戏带来的无尽乐趣!然而,有时候游戏难度过大、……

下载

不刷root能使用gg修改器吗,不刷root能使用gg修改器吗?答案是肯定的! 大小:13.26MB9,888人安装 你是否有过这样一种情况,希望可以通过修改游戏数据,来获得更好的游戏体验。但是却……

下载

gg修改器软件中文下载_gg修改器中文版最新版下载 大小:16.07MB10,658人安装 大家好,今天小编为大家分享关于gg修改器软件中文下载_gg修改器中文版最新版下载的……

下载

gg修改器无root视频_gg修改器root教程视频 大小:13.43MB10,702人安装 大家好,今天小编为大家分享关于gg修改器无root视频_gg修改器root教程视频的内容,……

下载

怎么让gg修改器变成中文_gg修改器下载中文怎么用? 大小:11.34MB10,389人安装 大家好,今天小编为大家分享关于怎么让gg修改器变成中文_gg修改器下载中文怎么用?的……

下载