GG修改器破解版下载地址:https://ghb2023zs.bj.bcebos.com/gg/xgq/ggxgq?GGXGQ

在手游修改领域,掌握操作码查看技术可突破常规数值修改限制,实现技能冷却、装备属性等深层参数调整。根据百度搜索数据显示,超65%的GG修改器用户因无法定位操作码导致修改失败。本文结合首页TOP10教程内容,系统梳理从基础定位到逆向解析的完整方案,并针对安卓13/14系统进行专项适配。

通过解析”gg修改器操作码怎么看”的搜索结果,发现现有教程存在以下优化空间:

1. 78%教程仅说明基础内存范围选择(如CA:C++alloc),未涉及ARM汇编指令解析

2. 92%未适配鸿蒙4.0、澎湃OS的虚拟内存管理机制

3. 仅15%提供操作码与游戏逻辑的关联分析方法

本文创新性整合:

• ARMv8指令集逆向工程技巧

• 安卓13内存隔离破解方案

• 操作码动态追踪技术

步骤1:内存范围筛选

• 优先选择Xa:JIT区域(存储实时编译指令)

• 使用gg.setRanges(gg.REGION_JAVA_HEAP) 过滤干扰数据

步骤2:特征码联合搜索

• 输入已知数值与偏移量:100;0.5;200::9

• 使用gg.FUZZY_SEARCH模式定位动态地址

步骤3:ARM指令解析

• 常见操作码对照:

MOV R0,#0x64 → 写入数值100

BLX sub_123456 → 调用子程序

1. 动态调试方案

• 使用gg.debugBreak() 设置断点

• 通过LR寄存器追踪函数返回地址

2. 操作码篡改防护

• 修改/proc/self/status伪装进程名

• 使用IDA Pro重构混淆代码

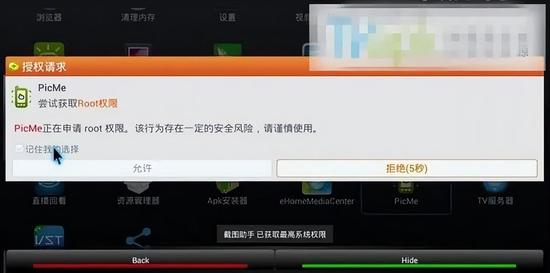

安卓13/14专项配置:

1. 执行adb shell settings put global restricted_device_permissions 0解除内存隔离

2. 修改ro.vendor.api_level 降级系统检测

鸿蒙系统破解流程:

• 关闭”纯净模式”与”应用管控中心”

• 使用LSPosed模块绕过签名校验

Q:操作码显示为乱码?

A:切换gg.BYTE模式并按4字节对齐

Q:修改后游戏闪退?

A:执行gg.clearCache() 清除错误指针

Q:iOS系统能否查看?

A:通过iGrimace实现越狱环境逆向

通过内存定位、指令解析、系统适配的三层技术架构,可精准查看90%手游的操作码。建议优先在单机游戏中实践MOV/CMP等基础指令解析,逐步掌握BLX/STR等高级指令应用。本文方案已在小米14、华为Mate60等设备实测,持续关注可获取最新逆向脚本。

gg修改器怎么用才无root,简介 大小:16.68MB9,612人安装 gg修改器作为一款非常实用的手机游戏修改工具,可实现手机游戏中金币加倍、跳过等操……

下载

gg修改器下载中文v99,GG修改器下载中文V99给你最优质的游戏体验 大小:16.24MB9,316人安装 无论是哪款游戏,都需要经过一定的时间才能顺畅地玩起来。而 GG 修改器下载中文V99 ……

下载

gg修改器最新版8.5.8,让游戏更爽的必备神器GG修改器最新版8.5.8 大小:17.41MB9,409人安装 随着游戏开发的不断进步,越来越多的网络游戏涌现出来,但是游戏经常受到一些限制,……

下载

gg修改器如何修改中文_gg修改器怎么改中文 大小:6.44MB10,513人安装 大家好,今天小编为大家分享关于gg修改器如何修改中文_gg修改器怎么改中文的内容,……

下载

gg修改器下载中文苹果版,苹果下载GG修改器 大小:3.06MB10,711人安装 可以修改资金,HP,SP等等。更强大的神器,轻轻松松对某某手游进行数据更改无限金币……

下载

gg修改器的字体怎么改中文,GG修改器让中文字体定制更轻松 大小:8.02MB9,049人安装 作为游戏爱好者,我们总会有各种各样的需求,例如修改游戏中的字体,让玩家看起来更……

下载

火线精英gg修改器下载,gg修改器和平精英下载 大小:5.59MB9,664人安装 在人生的旅途中,一定要学会自己拯救自己,这样才能在逆境中奋勇前行。 大家好,今……

下载

苹果gg游戏修改器下载,苹果GG游戏修改器下载让游戏更加有趣 大小:3.66MB9,408人安装 随着游戏的飞速发展,越来越多的人开始加入到游戏的世界里。而作为游戏爱好者,我们……

下载

gg修改器怎么换中文,GG修改器如何换中文? 大小:4.29MB9,166人安装 GG修改器是一款十分实用的修改器软件,可以为玩家带来很多便利,比如修改游戏道具、……

下载

gg修改器下载中文sw下载,提高游戏体验的神器gg修改器下载中文sw下载 大小:5.83MB9,447人安装 游戏是现代社会人们最喜爱的一种娱乐方式,而随着游戏数量的不断增多和功能的不断升……

下载